Η Κίνα χακάρει κυβερνήσεις και κλέβει στοιχεία

Η Κίνα χακάρει κυβερνήσεις και κλέβει στοιχεία

Ενας θησαυρός εγγράφων από πειρατική ομάδα που συνδέεται με το κινεζικό κράτος δείχνει ότι οι υπηρεσίες πληροφοριών και στρατιωτικές υπηρεσίες του Πεκίνου πραγματοποιούν μεγάλης κλίμακας συστηματικές εισβολές στον κυβερνοχώρο εναντίον ξένων κυβερνήσεων, εταιρειών και υποδομών.

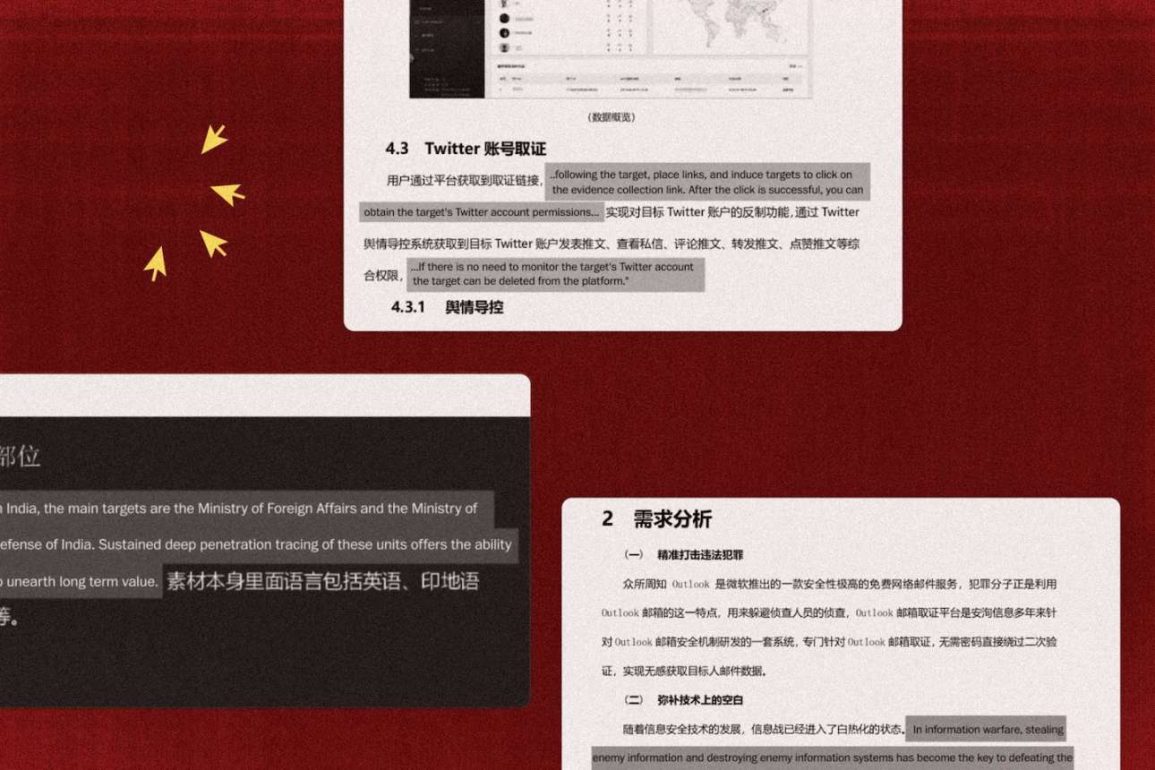

Εκμεταλλευόμενοι τις αδυναμίες λογισμικών μεγάλων εταιριών, όπως η Microsoft, η Apple και η Google, οι χάκερ υποκλέπτουν κρατικά αρχεία από όλο τον κόσμο, σύμφωνα με ρεπορτάζ της Washington Post. Οι 570 φάκελοι με φωτογραφίες και αρχεία καταγραφής συνομιλιών που διέρρευσαν αυτή την εβδομάδα, αποκαλύπτουν τις λειτουργίες μιας από τις εταιρείες που προσλαμβάνουν οι κινεζικές κυβερνητικές υπηρεσίες για κατά παραγγελία μαζική συλλογή δεδομένων.

Τα αρχεία, που δημοσιεύτηκαν στο GitHub την περασμένη εβδομάδα και θεωρήθηκαν αξιόπιστα από ειδικούς στον τομέα της κυβερνοασφάλειας, περιγράφουν συμβάσεις για την εξαγωγή δεδομένων σε διάστημα οκτώ ετών, με στόχους τουλάχιστον 20 ξένες κυβερνήσεις και εδάφη, συμπεριλαμβανομένων της Ινδίας, του Χονγκ Κονγκ, της Ταϊλάνδης, της Νότιας Κορέας, του Ηνωμένου Βασιλείου, της Ταϊβάν και της Μαλαισίας.

Οι αξιωματούχοι των μυστικών υπηρεσιών των ΗΠΑ θεωρούν την Κίνα ως τη μεγαλύτερη μακροπρόθεσμη απειλή για την αμερικανική ασφάλεια, και έχουν σημάνει συναγερμό για στοχευμένες εκστρατείες hacking που πραγματοποιεί. Τα έγγραφα προέρχονται από την iSoon, γνωστή και ως Auxun, μια κινεζική εταιρεία με έδρα τη Σαγκάη, που πουλά υπηρεσίες hacking και συλλογής δεδομένων τρίτων σε κινεζικά κυβερνητικά γραφεία, ομάδες ασφαλείας και κρατικές επιχειρήσεις.

Οι ειδικοί που εξετάζουν τα έγγραφα επισημαίνουν τον έντονο ανταγωνισμό της βιομηχανίας συλλογής δεδομένων εθνικής ασφάλειας της Κίνας – όπου ανταγωνιστικές ομάδες αναλαμβάνουν επικερδείς κρατικές συμβάσεις υποσχόμενες ολοένα και πιο καταστροφική και ολοκληρωτική πρόσβαση σε ευαίσθητες πληροφορίες που θεωρούνται χρήσιμες από την κινεζική αστυνομία, το στρατό και τις υπηρεσίες πληροφοριών.

Οι διαρροές δεν περιλαμβάνουν δεδομένα που εξήχθησαν από κινεζικές επιχειρήσεις εισβολής, αλλά απαριθμούν στόχους και σε πολλές περιπτώσεις περιλήψεις δειγμάτων δεδομένων που έγιναν αντικείμενα ηλεκτρονικής υποκλοπής, καθώς και λεπτομέρειες σχετικά με το εάν οι χάκερ απέκτησαν πλήρη, ή μερικό έλεγχο των ξένων συστημάτων.

Ενας από τους καταλόγους απαριθμεί 80 στόχους στο εξωτερικό, τους οποίους οι χάκερ της iSoon είχαν παραβιάσει με επιτυχία. Η συλλογή περιλαμβάνει 95,2 γιγαμπάιτ δεδομένων για θέματα μετανάστευσης από την Ινδία, και μια συλλογή όγκου τριών τεραμπάιτ από αρχεία καταγραφής κλήσεων της υπηρεσίας παροχής τηλεπικοινωνιών LG U Plus της Νότιας Κορέας.

Η ομάδα στόχευε και άλλες εταιρείες τηλεπικοινωνιών στο Χονγκ Κονγκ, το Καζακστάν, τη Μαλαισία, τη Μογγολία, το Νεπάλ και την Ταϊβάν. Οι πελάτες της ISoon παρήγγειλαν, ή έλαβαν, και δεδομένα υποδομών, καθώς τα έγγραφα που διέρρευσαν δείχνουν ότι η εταιρία είχε ένα δείγμα δεδομένων όγκου 459 GB οδικής χαρτογράφησης από την Ταϊβάν – το νησί των 23 εκατομμυρίων κατοίκων που η Κίνα διεκδικεί ως έδαφός της.

Αναλυτές κρίνουν ότι τα οδικά δεδομένα θα μπορούσαν να αποδειχθούν χρήσιμα για τον κινεζικό στρατό σε περίπτωση εισβολής στην Ταϊβάν. Μεταξύ άλλων στόχων ήταν 10 κυβερνητικές υπηρεσίες της Ταϊλάνδης –μεταξύ των οποίων το υπουργείο Εξωτερικών, η υπηρεσία πληροφοριών και η Γερουσία της χώρας– με τα δείγματα δεδομένων να έχουν εξαχθεί από την iSoon μεταξύ 2020 και 2022.

Οι περισσότεροι από τους στόχους της κινέζικης εταιρίας βρίσκονταν στην Ασία, αν και το iSoon έλαβε αιτήματα για ηλεκτρονικές παραβιάσεις από ακόμη πιο μακριά. Τα αρχεία καταγραφής συνομιλιών που περιλαμβάνονται στη διαρροή, περιγράφουν την πώληση απροσδιόριστων δεδομένων που σχετίζονται με το ΝΑΤΟ το 2022.

Ενα άλλο αρχείο δείχνει υπαλλήλους να συζητούν μια λίστα στόχων στη Βρετανία, συμπεριλαμβανομένων των υπουργείων Εσωτερικών, Εξωτερικών και Οικονομικών. Στη λίστα περιλαμβάνονται επίσης οι βρετανικές δεξαμενές σκέψης Διεθνές Ινστιτούτο Στρατηγικών Μελετών, και Chatham House. Οι χάκερ διευκόλυναν επίσης προσπάθειες υποκλοπής πληροφοριών στενών διπλωματικών εταίρων του Πεκίνου, όπως το Πακιστάν και η Καμπότζη.

Η iSoon είναι τμήμα ενός οικοσυστήματος εργολάβων που προέκυψε από μια «πατριωτική» σκηνή ηλεκτρονικών υποκλοπών που δημιουργήθηκε πριν από δύο δεκαετίες – και τώρα εργάζεται για μια σειρά ισχυρών κυβερνητικών φορέων, όπως το υπουργείο Δημόσιας Ασφάλειας, το υπουργείο Κρατικής Ασφάλειας και ο κινεζικός στρατός.

Σύμφωνα με αμερικανούς αξιωματούχους, χάκερ του Λαϊκού Απελευθερωτικού Στρατού έχουν παραβιάσει συστήματα υπολογιστών σε περίπου είκοσι βασικές αμερικανικές υπηρεσίες υποδομών τον περασμένο χρόνο, σε μια προσπάθεια να δημιουργήσουν μια βάση δεδομένων που είναι σε θέση να διακόψουν τις επιχειρήσεις κοινής ωφελείας και ύδρευσης, καθώς και το σύστημα επικοινωνιών και μεταφορών της χώρας.

Το κινεζικό μοντέλο αναμειγνύει την κρατική οικονομική στήριξη με το κίνητρο του κέρδους και έχει δημιουργήσει ένα μεγάλο δίκτυο εταιριών, που ανταγωνίζονται για να εκμεταλλευτούν τρωτά σημεία και να αναπτύξουν την επιχείρησή τους. Η κλίμακα και η επιμονή των κυβερνοεπιθέσεων προκαλεί πονοκεφάλους σε τεχνολογικούς γίγαντες όπως η Microsoft και η Apple, που παραμένουν εγκλωβισμένοι σε μια μόνιμη μάχη χαρακωμάτων με τους κινέζους χάκερ.

Ολα τα προϊόντα λογισμικού έχουν τρωτά σημεία και η παγκόσμια αγορά ανταμείβει όσους βρίσκουν αδυναμίες ασφάλειας, ή αναπτύσσουν εργαλεία για να τις εκμεταλλευτούν. Οι κινέζοι ερευνητές ασφάλειας σε ιδιωτικές εταιρείες έχουν βελτιωθεί αποδεδειγμένα τα τελευταία χρόνια, κερδίζοντας μεγαλύτερο αριθμό διεθνών διαγωνισμών hacking, και συλλέγοντας όλο και περισσότερα επιδόματα «επικήρυξης αδυναμιών ασφαλείας» από τις εταιρείες τεχνολογίας.

Αν και δεν είναι σαφές ποιος διέρρευσε τα έγγραφα και γιατί, οι ειδικοί του κυβερνοχώρου θεωρούν ότι ίσως είναι ένας δυσαρεστημένος πρώην υπάλληλος, ή ακόμα και αποτέλεσμα εισβολής αντίπαλης ομάδας χάκερ. Ο υπεύθυνος της διαρροής αυτοσυστήνεται στο GitHub ως πληροφοριοδότης που αποκαλύπτει «κακές πρακτικές» και «χαμηλής ποιότητας προϊόντα» που χρησιμοποιεί η iSoon για να «εξαπατήσει» τους κυβερνητικούς πελάτες της.

Η Κίνα έχει κλιμακώσει τα τελευταία χρόνια τις προσπάθειες «ψαρέματος» των διεθνών δημόσιων μέσων κοινωνικής δικτύωσης για τον εντοπισμό στόχων στο εξωτερικό. Οι οργανωμένες ομάδες των χάκερ επιχειρούν να γίνουν απαραίτητες στην εκτεταμένη εκστρατεία του Κομμουνιστικού Κόμματος για την κυριαρχία του στον κυβερνοχώρο. Η iSoon είναι μία από τις πιο διαφημισμένες αυτές ομάδες.

Τον Δεκέμβριο του 2021, η ισχυρίστηκε ότι είχε αποκτήσει πρόσβαση στο εσωτερικό δίκτυο της εξόριστης κυβέρνησης του Θιβέτ, εκκινώντας μια ξέφρενη αναζήτηση για αγοραστή της συγκεκριμένης υποκλοπής. Περίπου 37 λεπτά αργότερα, η εταιρεία είχε βρει ενδιαφερόμενο πελάτη.

Παράλληλα, διαφημίζει μια υπηρεσία που παρέχει τον έλεγχο στοχευμένων λογαριασμών του Twitter/X, η χρήση των οποίων δίνει δυνατότητα στους πελάτες της να «χειραγωγήσουν συζητήσεις» πάνω σε θέματα που η πλατφόρμα απαγορεύει, ως αντιδραστικά και παράνομα. Το εν λόγω προϊόν κοστολογείται από την iSoon με τιμή κοντά στα 50.000 ευρώ ανά πακέτο.

Τα έγγραφα στο GitHub δείχνουν επίσης ότι μέλη της iSoon συναντήθηκαν και συνεργάστηκαν με μέλη της APT41, μιας κινεζικής ομάδας χάκερ που κατηγορήθηκε από το υπουργείο Δικαιοσύνης των ΗΠΑ το 2020 για στόχευση περισσότερων από 100 ιστοτόπων εταιρειών βιντεοπαιχνιδιών, πανεπιστημίων και άλλων θυμάτων σε όλο τον κόσμο.

Ακολουθήστε το Protagon στο Google News